Daha fazla güvenlik için, Cisco SG300-10 anahtarımın erişimine yerel alt ağımdaki tek bir IP adresiyle sınırlamak istedim. Başlangıçta birkaç hafta önce yeni anahtarımı yapılandırdıktan sonra, LAN veya WLAN cihazıma bağlı herhangi birisinin sadece cihazın IP adresini öğrenerek giriş sayfasına ulaşabileceğini bilmek beni mutlu etmedi.

Yönetime erişmek istediklerim dışındaki tüm IP adreslerini nasıl engelleyeceğimi bulmak için 500 sayfalık kılavuzda eleme yaptım. Cisco forumlarına birçok test ve mesaj gönderdikten sonra anladım! Bu makalede, Cisco anahtarınız için erişim profillerini ve profil kurallarını yapılandırma adımlarını anlatacağım.

Not : Açıklayacağım aşağıdaki yöntem, anahtarınızdaki herhangi bir etkin hizmete erişimi kısıtlamanıza da izin verir. Örneğin, SSH, HTTP, HTTPS, Telnet veya bu hizmetlerin tümüne IP adresleriyle erişimi kısıtlayabilirsiniz.

Yönetim Erişimi Profili ve Kuralları Oluştur

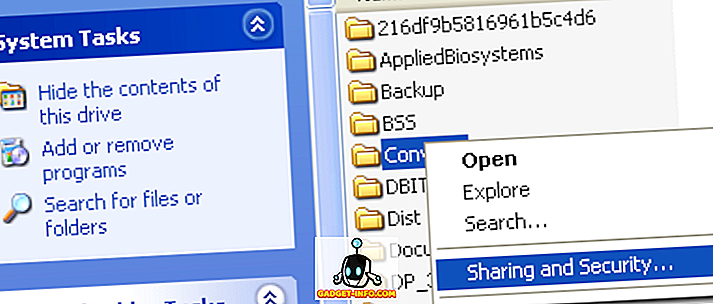

Başlamak için anahtarınız için web arayüzüne giriş yapın ve Güvenliği genişletin ve ardından Mgmt Access Metodunu genişletin. Devam edin ve Erişim Profillerine tıklayın.

Yapmamız gereken ilk şey yeni bir erişim profili oluşturmak. Varsayılan olarak, yalnızca Yalnızca Konsol profilini görmelisiniz. Ayrıca, en üstte Aktif Erişim Profilinin yanında Hiçbiri'nin seçili olmadığını göreceksiniz. Profilimizi ve kurallarımızı oluşturduktan sonra etkinleştirmek için profilin adını seçmemiz gerekir.

Şimdi Ekle düğmesine tıkladığınızda, yeni profilinizi adlandırabileceğiniz ve yeni profil için ilk kuralı ekleyebileceğiniz bir iletişim kutusu açılmalıdır.

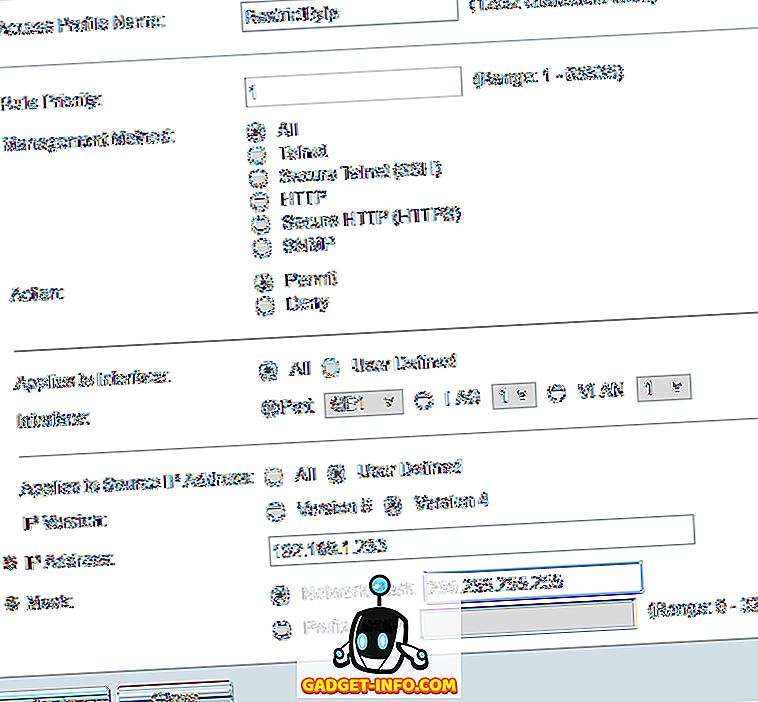

En baştan, yeni profilinize bir ad verin. Diğer tüm alanlar yeni profile eklenecek ilk kural ile ilgilidir. Kural Önceliği için, 1 ile 65535 arasında bir değer seçmelisiniz. Cisco'nun çalışma şekli, en düşük önceliğe sahip olan kuralın önce uygulanmasıdır. Eşleşmezse, en düşük önceliğe sahip bir sonraki kural uygulanır.

Örneğimde 1 önceliğini seçtim çünkü bu kuralın önce işlenmesini istiyorum. Bu kural, anahtara erişmek istediğim IP adresinin izin vereceği kural olacaktır. Yönetim Yöntemi altında, belirli bir hizmeti seçebilir veya tümünü seçebilir; Benim durumumda hepsini seçtim çünkü zaten sadece SSH ve HTTPS kullanıyorum ve her iki servisi de bir bilgisayardan yönetiyorum.

Yalnızca SSH ve HTTPS'yi korumak istiyorsanız, iki ayrı kural oluşturmanız gerektiğini unutmayın. Eylem yalnızca Reddet veya İzin Ver olabilir . Örneğin, izin verilen IP için olacağından, İzin ver'i seçtim. Daha sonra, kuralı cihazdaki belirli bir arabirime uygulayabilir veya tüm bağlantı noktalarına uygulanabilmesi için Tümü olarak bırakabilirsiniz.

Kaynak IP Adresine Uygula seçeneğinin altında, burada Kullanıcı Tanımlı'yı seçip ardından Sürüm 4'ü seçmeliyiz, bu durumda bir IPv6 ortamında çalışmıyorsanız, bu durumda Sürüm 6'yı seçersiniz. Şimdi erişim izni olan IP adresini yazın ve yazın. bakılması gereken tüm ilgili bitlerle eşleşen bir ağ maskesinde.

Örneğin, IP adresim 192.168.1.233 olduğundan, tüm IP adresinin incelenmesi ve dolayısıyla 255.255.255.255 ağ maskesine ihtiyacım var. Kuralın tüm alt ağdaki herkese uygulanmasını isteseydim, o zaman 255.255.255.0 maskesini kullanırdım. Bu, 192.168.1.x adresine sahip herhangi birinin izin verileceği anlamına gelir. Yapmak istediğim bu değil, belli ki, ama umarım bu ağ maskesinin nasıl kullanılacağını açıklar. Ağ maskesinin ağınız için alt ağ maskesi olmadığını unutmayın. Ağ maskesi basitçe kuralı uygularken Cisco'nun hangi bitlere bakması gerektiğini söyler.

Uygula'ya tıkladığınızda yeni bir erişim profiliniz ve kuralınız olmalıdır! Soldaki menüden Profil Kuralları'na tıkladığınızda en üstte listelenen yeni kuralı görmelisiniz.

Şimdi ikinci kuralımızı eklememiz gerekiyor. Bunu yapmak için, Profil Kuralı Tablosunun altında gösterilen Ekle düğmesine tıklayın.

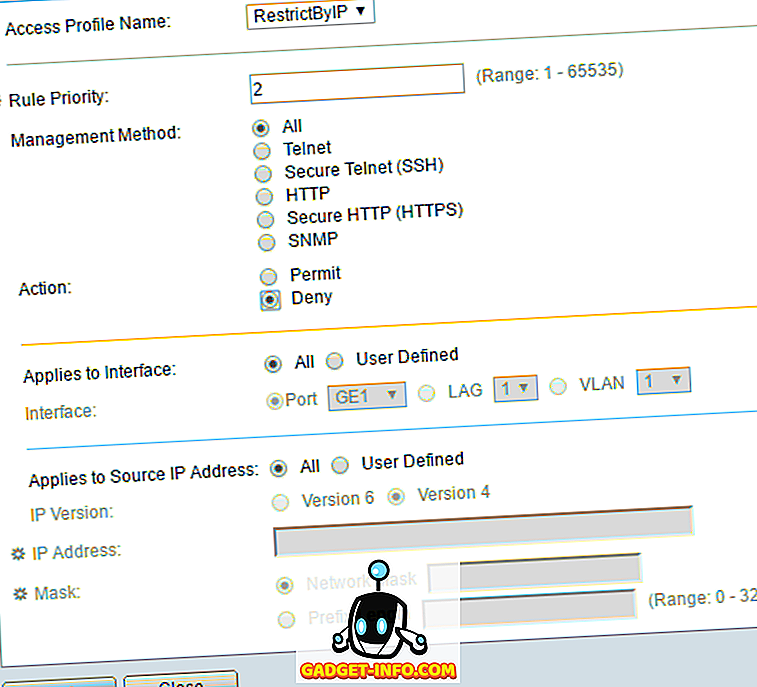

İkinci kural gerçekten basittir. Öncelikle, Erişim Profili Adının az önce yarattığımızla aynı olduğundan emin olun. Şimdi, kurala sadece 2 önceliğini veriyoruz ve Eylem için Reddet'i seçiyoruz. Diğer her şeyin Tüm olarak ayarlandığından emin olun. Bu, tüm IP adreslerinin engelleneceği anlamına gelir. Ancak, ilk kuralımız önce işleneceğinden, bu IP adresine izin verilecektir. Bir kural eşleştiğinde, diğer kurallar göz ardı edilir. Bir IP adresi ilk kuralla eşleşmezse, eşleşeceği ve engelleneceği bu ikinci kurala gelir. Güzel!

Son olarak, yeni erişim profilini aktif hale getirmeliyiz. Bunu yapmak için, Erişim Profilleri'ne geri dönün ve en üstteki aşağı açılır listeden yeni profili seçin ( Etkin Erişim Profili'nin yanında ). Uygula'ya tıkladığınızdan emin olun ve gitmeniz iyi olur.

Yapılandırmanın şu anda yalnızca çalışan yapılandırmada kaydedildiğini unutmayın. Çalışan config başlangıç konfigürasyonuna kopyalamak için Yönetim - Dosya Yönetimi - Yapılandırmayı Kopyala / Kaydet seçeneğine gidin.

Eğer anahtara birden fazla IP adresi erişimine izin vermek istiyorsanız, sadece birincisi gibi bir kural daha oluşturun, ancak daha yüksek bir öncelik verin. Ayrıca, Reddet kuralının önceliğini değiştirdiğinizden ve tüm İzin Verme kurallarından daha yüksek önceliğe sahip olduğundan emin olmanız gerekir. Herhangi bir sorunla karşılaşırsanız veya bunun işe yaramadığını düşünüyorsanız, yorumlarınızı göndermekten çekinmeyin; ben de yardım etmeye çalışacağım. Keyfini çıkarın!