Evinizde çocuğunuz varsa, istenmeyen bazı web sitelerini engelleme gereği duymuş olabilirsiniz. Diğer bir yaygın sorunlu alan sosyal medya web siteleridir - çocukların (ve yetişkinlerin) Facebook, Twitter vb. İçin çok fazla zaman harcadığını ve onları engellemek isteyebileceğini veya en azından günün belirli saatlerinde erişilebilir olmasını sağlayabilirsiniz.

Bunu mümkün kılmak için, dizüstü bilgisayarlar, akıllı telefonlar ve tabletler gibi tüm cihazlarımızın internete bağlandığı bir cihaz olan yönlendirici artı içerik filtresine ihtiyacımız var. Bu cihaz aynı zamanda bu cihazların eriştiği web sitelerine müdahale eder ve kara listeye alınmış bir web sitesine erişmeye çalışırlarsa onları engeller.

Piyasada mevcut ticari, kullanıma hazır içerik filtreleri var, ancak bizim için DIY tipleri için hiçbir eğlence yok. Böylece, ellerimizi kirleteceğiz ve iş için bir Ahududu Pi kuracağız. Bu projede Raspberry Pi'yi küçük boyutu ve ihmal edilebilir enerji tüketimi nedeniyle seçtik. Bununla birlikte, bu talimatlar Debian Linux veya türevi (Ubuntu, Nane vb.) Çalıştıran hemen hemen tüm bilgisayarlarla neredeyse hiç değiştirilmeden çalışacaktır .

Feragatname : Bu kılavuz, Linux ile ilgili orta düzeyde bir deneyim ve ortaya çıktıklarında ve ne zaman ortaya çıkacak sorunları gidermek için istekli olduğunu varsaymaktadır. Komut satırları ve güvenlik duvarları ile ilgili önceki deneyim bir avantajdır.

Nasıl çalışır

Donanım

Raspberry Pi 3'ü yönlendirici cum içerik filtresi olarak kullanacağız. Bunun için üzerinde iki ağ arayüzüne ihtiyacımız olacak - biri internete bağlanmak, diğeri ise diğer cihazlarımızın bağlanabilmesi için bir WiFi bağlantı noktası gibi davranmak. Raspberry Pi 3 yerleşik Ethernet jakı ve WiFi modülüne sahiptir. Bu nedenle, bu senaryoda, internete bağlanmak için bir Ethernet kablosu ( eth0 ) kullanabiliriz; WiFi modülü ise ( wlan0 ) bir sıcak nokta görevi görür.

Tabii ki, Ethernet kullanarak internete bağlanmak her zaman mümkün değildir. Bu durumda, internete bağlanmak için uyumlu bir USB WiFi donanım kilidine ( wlan1 ) ihtiyaç duyacaksınız ; dahili WiFi modülü ise ( wlan0 ) bir sıcak nokta işlevi görür. Bu, bu kılavuzda kullanacağımız yapılandırmadır.

Bir Raspberry Pi 3, birkaç dizüstü bilgisayar ve akıllı telefona sahip bir ev kurulumu için çoğunlukla yeterli olsa da, büyük bir ofis kurulumu için gereken performansı sağlayamayacağını unutmayın . İçerik filtrenize çok sayıda müşteri bağlanacaksa, daha yetenekli donanıma bakın.

Yazılım

Web taleplerimizi engellemek ve filtrelemek için mükemmel E2guardian'ı kullanacağız. İçerik filtrelemenin bir performans etkisi olabileceğinden (engelleme listesinin boyutuna bağlı olarak), bu performans isabetini dengelemek için Squid önbelleğini kullanırız.

Ön şartlar

1. Raspbian OS'nin en son sürümüne sahip olan Raspberry Pi 3 ve internete erişim. Sadece Ahududu Pi ile başlıyorsanız, Raspberry Pi 3 ile nasıl başlayacağınızla ilgili kılavuzumuzu okumanızı öneririz.

2. [İsteğe bağlı] USB WiFi Dongle - Ahududu Pi 3'ünüzü bir Ethernet kablosuyla internete bağlayamıyorsanız, bu gereklidir. Hem internete bağlanmak hem de hotspot olarak WiFi kullanmayı planlıyorsanız, bu gereklidir.

3. Ahududu Pi'ye Fiziksel Erişim - Bu makalenin doğası gereği, güvenlik duvarı yapılandırmasındaki tek bir hata, başsız modda kullanırsanız sizi Pi'nizden alıkoyabilir. Bu nedenle, her şeyi ayarlayana kadar yapılandırırken bir monitör, klavye ve fareyi bağlamanız önerilir.

Ahududu Pi'yi Yönlendirici Olarak Kullan

1. Pi'nizi internete Ethernet ( eth0 ) kullanarak bağlayın . Bir USB WiFi donanım kilidini (muhtemelen wlan1 ) kullanıyorsanız, bunu internete bağlayın. Dahili WiFi modülünü ( wlan0 ) şimdilik olduğu gibi bırakın.

2. İhtiyacımız olan önkoşul yazılımı edinin:

sudo apt yüklemek iptables iptables-kalıcı hostapd dnsmasq squid3

3. hostapd bir WiFi etkin noktası olarak işlev görmesi için hostapd ayarlayacağız. Bunun için favori metin editörünüzü kullanarak bir yapılandırma dosyası oluşturun, örneğin sudo nano /etc/hostapd/hostapd.conf ve içeriği GitHub sayfamızdan yapıştırın.

Zevkinize göre değiştirmek isteyebileceğiniz bazı satırlar:

ssid = RaspberryPiAP

Bu satır erişim noktasının adının ne olacağını belirler. RaspberryPiAP seçtim.

wpa_passphrase = beebom.com

Bu, sıcak noktaya erişmek için kullanılan parolayı belirtir. beebom.com kullandım, ancak seçtiğiniz güçlü bir parola ile değiştirmeniz önerilir.

4. Ardından, dnsmasq kullanarak bir DHCP sunucusu kuracağız. /etc/dnsmasq.conf yapılandırma dosyasını /etc/dnsmasq.conf ve sonuna aşağıdaki satırları ekleyin:

[Sourcecode] arabirimi lo =, wlan0

bir DHCP arayüzü lo =

DHCP aralık = 192.168.8.20, 192.168.8.254, 255.255.255.0, 12h [/ Sourcecode]

Bu wlan0 (dahili WiFi modülü) üzerindeki arayüzü IP adreslerini 192.168.8.20 ila 192.168.8.254 aralığındaki istemcilere dağıtır .

5. Dahili WiFi modülü wlan0 için statik bir IP adresi ayarlayın. /etc/network/interfaces dosyasını açın. Muhtemelen şuna benzer bir şey var (benimkine vurgu yap):

[sourcecode] kaynak dizini /etc/network/interfaces.d

otomatik lo

iface lo inet geri döngü

iface eth0 inet kılavuzu

hotplug wlan0 izin ver

iface wlan0 giriş kılavuzu

wpa-conf /etc/wpa_supplicant/wpa_supplicant.conf

izin verilen hotplug wlan1

iface wlan1 giriş kılavuzu

wpa-conf /etc/wpa_supplicant/wpa_supplicant.confГ/sourcecode]

Burada, wlan0 ile ilgili kalın harflerle yazılmış satırları bulun ve bunları aşağıdaki gibi görünecek şekilde değiştirin :

[sourcecode] kaynak dizini /etc/network/interfaces.d

otomatik lo

iface lo inet geri döngü

iface eth0 inet kılavuzu

hotplug wlan0 izin ver

iface wlan0 başlangıç statik

hostapd /etc/hostapd/hostapd.conf

adres 192.168.8.1

ağ maskesi 255.255.255.0

izin verilen hotplug wlan1

iface wlan1 giriş kılavuzu

wpa-conf /etc/wpa_supplicant/wpa_supplicant.confГ/sourcecode]

Bu wlan0 üzerinde bir statik IP adresi 192.168.8.1 kurar. Bu adresi hatırlayın, bu daha sonra Ahududu Pi ile iletişim kurmak için kullanacağımız adres .

6. Şimdi IP iletmeyi ayarlayın . /etc/sysctl.conf dosyasını düzenleyin ve aşağıdaki satırı ekleyin:

net.ipv4.ip_forward = 1

7. Şimdi güvenlik duvarımızda ağ adres çevirisini (NAT) yapılandıracağız . Bunu yapmak için aşağıdaki 2 komutu girin:

sudo iptables -t nat-Bir POSTROUTING -s 192.168.8.0/24! -d 192.168.8.0/24 -j MASQUERADE Sudo iptables-save | sudo tee /etc/iptables/rules.v4

İlk komut NAT'ı ayarlarken, ikinci komut mevcut güvenlik duvarı yapılandırmamızı /etc/iptables/rules.v4 adlı bir dosyaya /etc/iptables/rules.v4 . Bu, yapılandırmanın yeniden başlatmalar arasında devam etmesini sağlar.

8. Bu noktada, Raspberry Pi'nizi yeniden başlatın . Bu, yapılandırma dosyalarında yaptığımız tüm değişikliklerin işlevsel olduğundan emin olmak içindir.

9. Yeniden başlattıktan sonra, yeni oluşturulan RaspberryPiAP etkin noktasını dizüstü bilgisayar ve akıllı telefonlar gibi diğer cihazlarınızda (3. adımdaki adı değiştirmediyseniz) görebilmelisiniz. Belirlediğiniz şifreyi kullanarak bağlanıp internete erişebilirsiniz.

Temel, düşük güçlü bir yönlendiriciye ihtiyacınız varsa yapmanız gereken tek şey budur. Bir içerik filtresi de kurmak istiyorsanız, okumaya devam edin.

E2guardian Kullanarak İçerik Filtresi Ayarlama

E2guardian, varsayılan Raspbian depolarında mevcut değildir. Kurmak için projenin Github sayfasına gidin ve armhf.deb biten dosyayı armhf.deb . Şimdi Terminal'i açın, İndirilenler klasörüne gidin (veya dosyayı indirmeyi seçtiğiniz yere gidin) ve kurun:

cd ~ / İndirilenler sudo dpkg -i ./e2guardian_*_jessie_armhf.deb

E2guardian programını yüklediğinizde muhtemelen eksik paketlerle ilgili birkaç hata göreceksiniz. Bunu düzeltmek için kurulumun bitmesine izin verin ve aşağıdaki komutu girin:

sudo apt-get install -f

İçerik Listelerini Kullanma

/etc/e2guardian/lists dizininde mevcut birkaç liste vardır. Bu dosyalar bannedextensionlist, bannediplist, banned phraselist, bannedsitelist, bannedurllist, istisna listesi ve daha fazlasını içerir. Bu dosyalar yorumlarla uygun şekilde belgelenmiştir. Kendinizi tanımak için onlara bir göz atın.

Örnek olarak, bazı popüler sosyal ağları engellemek istediğinizi varsayalım. /etc/e2guardian/lists/bannedsitelist dosyasını açın ve Blanket SSL / CONNECT bloğunun altında (bu web siteleri düz http yerine https kullandığından), aşağıdaki satırları ekleyin:

facebook.com twitter.com reddit.com

Şimdi sudo service e2guardian reload komutunu kullanarak E2guardian hizmetini sudo service e2guardian reload ( yapılandırma dosyalarını her değiştirdiğinizde bu komutu çalıştırmanız gerekir ). İçerik filtresini kullanan herhangi bir müşteri şimdi bu web sitelerine erişemez. Mobil siteler (örneğin, m.twitter.com) ve özel akıllı telefon uygulamaları bile çalışmaz.

E2guardian ayrıca varsayılan olarak pornoyu da engeller . İzin vermek istiyorsanız (hey, yargılamıyoruz), /etc/e2guardian/lists/bannedphraselist dosyasını açın ve aşağıdaki satırı bulun:

.Dahil etmek

Cepheye bir karma (# sembolü) ekleyerek yorum yapın, böylece şöyle görünür:

#.Dahil etmek

Yine sudo service e2guardian reload yapılandırmasını sudo service e2guardian reload ve bitirdiniz.

İstemcileri Yapılandırma

Artık proxy sunucumuz kurulduğundan, istemcileri yapılandırmaya geçebiliriz. İçerik filtresini kullanmak için, tüm istemciler Rapberry Pi'nin etkin alanına bağlanmalı ve proxy kullanacak şekilde yapılandırılmalıdır. Proxy yapılandırması tüm işletim sistemlerinde ve cihazlarda farklıdır. Ancak, Windows ve Android'de nasıl kurulacağını göstereceğiz, çünkü bunlar daha popüler.

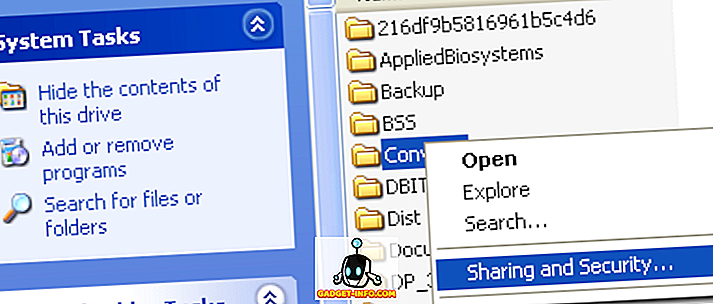

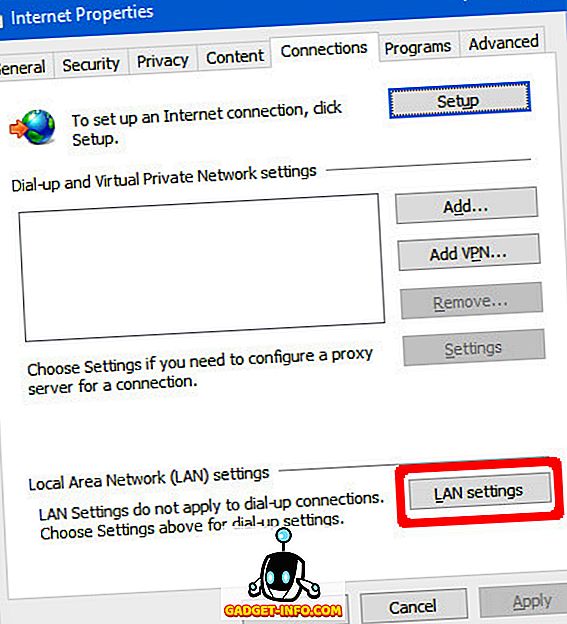

, Windows

Denetim Masası> Ağ ve İnternet> İnternet Seçenekleri'ne gidin . Açılan pencerede, Bağlantılar sekmesine gidin ve LAN ayarlarına tıklayın.

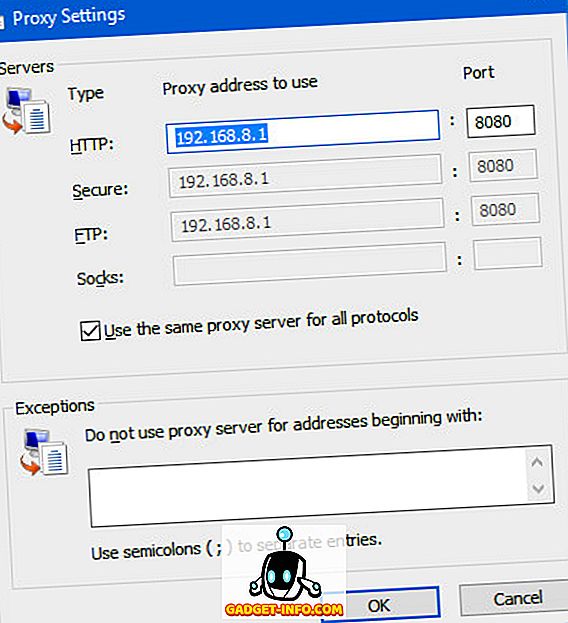

Buraya Gelişmiş'e tıklayın ve vekil adresi olarak 192.168.8.1 ve port olarak 8080 girin. Tüm protokoller için aynı proxy sunucuyu kullan kutusunun işaretli olduğundan emin olun. Tamam'ı tıklayın.

Yapmanız gereken tek şey bu. Google Chrome ve Firefox gibi en popüler web tarayıcıları, sistem proxy ayarlarını otomatik olarak alır.

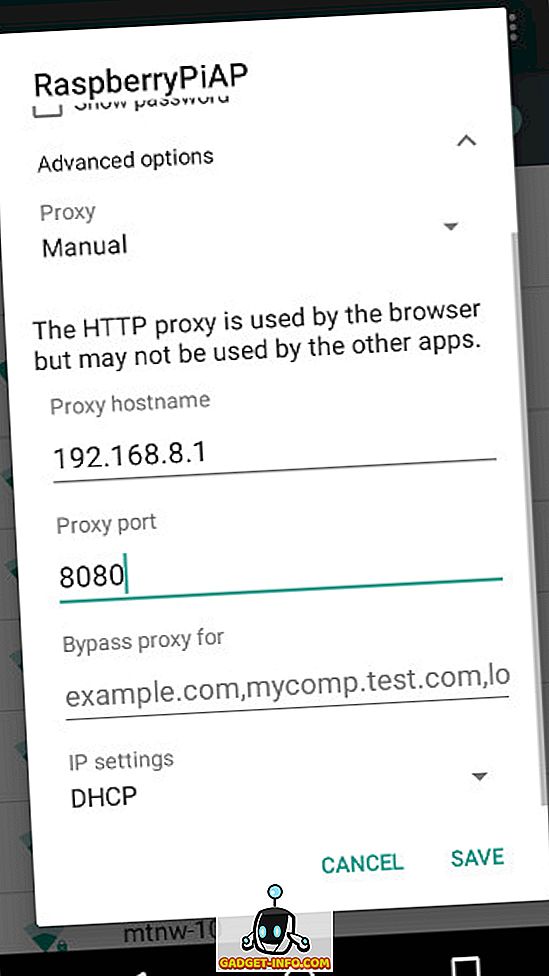

Android

Sistem Ayarları> WiFi seçeneğine gidin . Şimdi Raspberry Pi etkin noktasını basılı tutun ve Ağı değiştir'i seçin. Gelişmiş seçenekler altında Proxy seçeneğini Manuel olarak ayarlayın . Şimdi, Proxy ana bilgisayar adı altında, Pi 192.168.8.1 IP adresini girin. Proxy bağlantı noktası altında, 8080 girin ve Kaydet üzerine dokunun.

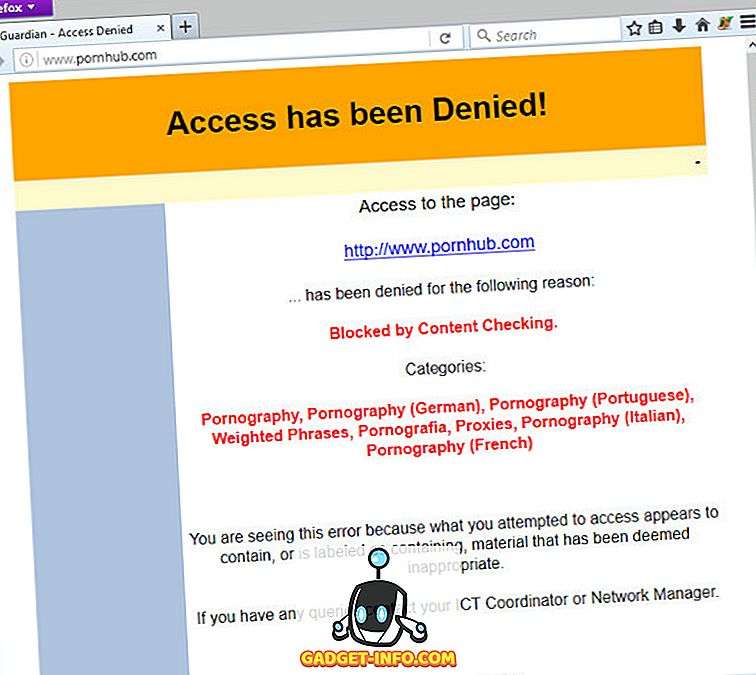

Artık proxy yapılandırmasını test edebilirsiniz. Kara listenizdeki bir web sitesine gitmeyi deneyin; şöyle bir "Erişim Reddedildi" sayfasını göreceksiniz:

Proxy Kullanımını Zorlamak

Şimdiye kadar, müşterilere hoş davranmaya ve interneti içerik filtresiyle kullanmaya güveniyoruz. Tabii ki, bu nadiren gerçek dünyada olur. Bu nedenle, tüm istemcileri proxy üzerinden geçmeye zorlamak için aşağıdaki komutları çalıştırın:

sudo iptables - BİR ÇALIŞMA port 8080 sudo iptables-save | sudo tee /etc/iptables/rules.v4

Bu, ahududu Pi'nin etkin noktasında yer alan tüm http (80) ve https (443) trafiğini otomatik olarak içerik filtresi proxy'sine yönlendirir. Artık, cihazlarınızdaki proxy ayarlarını yapılandırmadan, Facebook, Gmail, Twitter vb. Gibi güvenli https web sitelerine erişemezler. Bu, Pi etkin noktanıza bağlanmak isteyen herkesin proxy üzerinden geçmesi gerektiğine emin olur.

İçerik filtresinin temel kullanımı için bilmeniz gereken tek şey budur. Bazı gelişmiş özellikler öğrenmek istiyorsanız, okumaya devam edin.

Gelişmiş Kullanım Senaryoları

Zaman Tabanlı Bir Filtre Ayarlama

Diyelim ki yukarıdaki İçerik Listelerini Kullanma bölümünde belirttiğimiz web sitelerini, sadece günün belirli saatlerinde engellemek istediğinizi varsayalım. Verimlilik kabusu oldukları için şahsen ben Reddit, Facebook ve Twitter’ı hafta içi çalışma saatlerinde (09:00 - 17:00) engellemeyi tercih ediyorum.

/etc/e2guardian/lists/bannedsitelist dosyasını açın ve aşağıdaki satırı ekleyin:

süre: 9 0 17 0 01234

Bu satır aşağıdaki gibi çalışır - zamanlayıcı 9 (09:00) 0 (00 dakika), 17 (24 saat biçiminde 5:00) 0 (00 dakika), 0 (Pazartesi) ila 4 (Cuma) arasında başlar.

Başka bir örnek alalım:

süre: 10 30 20 45 024

Bu, yapılandırılan siteleri Pazartesi (0), Çarşamba (2) ve Cuma (4) 'de 10: 30'dan (3030) - 20: 45'den (20 45) engeller.

Bazı IP Adreslerinin Proxy'yi Atlamasına İzin Verme

Bazı IP adreslerinin içerik filtresini atlamasına izin vermek mümkündür. Bu , güvenlik duvarı yapılandırılarak ayarlanabilir. dnsmasq.conf, dnsmasq.conf yalnızca 192.168.8.20 ila 192.168.8.254 IP adresleri atayacak şekilde ayarladığımızı fark etmiş olabilirsiniz. Bu, 192.168.8.2'den 192.168.8.19'a kadar olan adreslerin otomatik olarak hiçbir müşteriye atanmayacağı anlamına gelir ( 192.168.8.1'i kullanamayız çünkü Raspberry Pi'nin kullandığı şey budur).

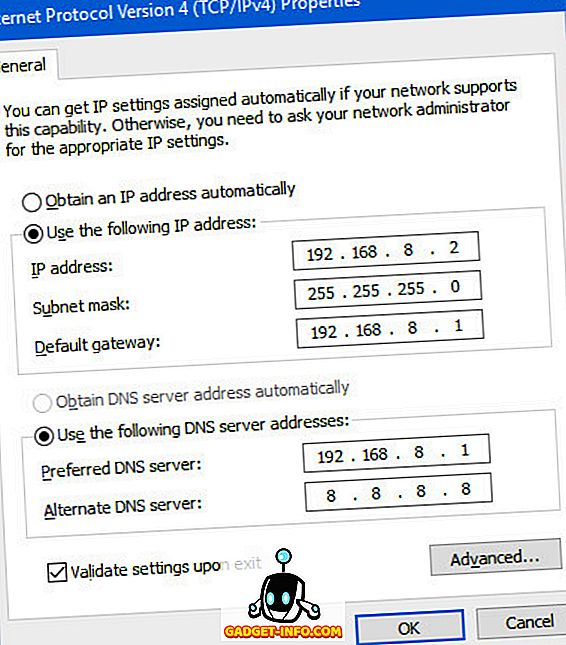

Bunu yapmak için, ilk önce tam erişim vermek istediğiniz cihaz üzerinde statik bir IP kurun . Örneğin, bir Windows makinesinde 192.168.8.2 statik IP ayarlamak için aşağıdaki ayarları kullanın:

Şimdi, Raspberry Pi'nizde aşağıdaki komutları çalıştırın.

sudo iptables -t nat -A ÇALIŞTIRMA -p tcp -s 192.168.8.2 - Hedef-portu 80 -j RETURN

Şimdi, cihazınızda proxy kullanımını devre dışı bırakın ve yasaklanmış bir web sitesi açmayı deneyin. Açabilmelisin. Beyaz listeye eklemek istediğiniz daha fazla IP adresi varsa, yukarıdaki iki komutu tekrar çalıştırın, ancak IP adresini istediğiniz ile değiştirin. Beyaz listeden memnun kaldığınızda, güvenlik duvarı yapılandırmanızı kaydetmek için aşağıdaki komutu çalıştırın:

sudo iptables-save | sudo tee /etc/iptables/rules.v4

Akılda tutulması gereken önemli bir şey, beyaz listeye alınan IP adreslerini kimseye bildirmemeniz gerektiğidir. Aksi takdirde, proxy'yi atlamak için cihazlarını bu IP adresine ayarlayabilirler.

Güvenlik endişeleri

Ahududu Pi'niz tüm iletişiminiz için giriş ve çıkış noktası olacağından, güvenceye almak önemlidir. İşte güvenliği nasıl artıracağınızla ilgili bazı ipuçları. Bunların sadece temel işaretçiler olduğunu ve kapsamlı bir güvenlik tuzağı listesi olmadığını unutmayın. Güvenlik miktarı ağınızın yapısına (ev, küçük ofis vb.) Ve kullanıcıların ne kadar yaramaz olduğuna bağlı olacaktır.

Gereksiz Hizmetleri Devre Dışı Bırak

Bu bir yönlendirici olduğundan, yalnızca gereksinim duyduğumuz hizmetleri çalıştırmak en iyisidir. Çalışan daha fazla hizmet, potansiyel olarak yararlanılabilecek daha fazla güvenlik açığı anlamına gelir. Kesinlikle bu sistemi normal bir masaüstü olarak kullanmayın .

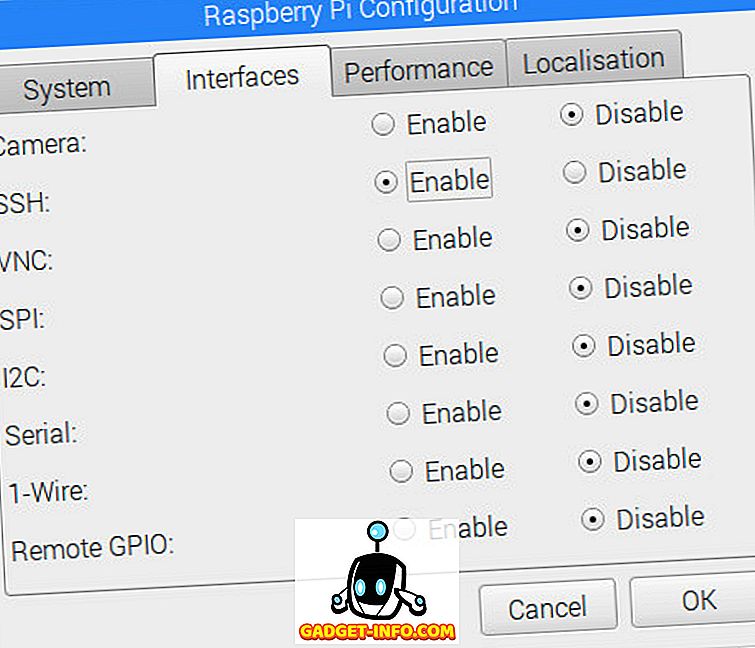

Menü> Tercihler> Ahududu Pi Yapılandırması'na gidin . Arayüzler sekmesinde, istemediğiniz tüm servisleri devre dışı bırakın.

Varsayılan Şifreyi Değiştir

Yeni bir Raspbian yüklemesi, varsayılan 'pi' kullanıcısı için varsayılan 'ahududu' şifresiyle gelir. Bunun daha güvenli bir şifre ile değiştirilmesi önerilir. Değiştirmek için, şu komutu çalıştıran bir terminal açın:

passwd

Monitörü ve Diğer Çevre Birimlerini Çıkarın

Bu Pi üzerinde çalışacak her şey bir yönlendirici ve web filtresi olarak kullanılması gereken bir yazılım olduğundan, bir monitöre veya fare ve klavye gibi diğer çevre birimlerine bağlı olmamız gerekmez. Ayarları değiştirmeniz gerekiyorsa, istediğiniz zaman SSH'yi kullanabilir veya bir monitör ve klavye ekleyebilirsiniz.

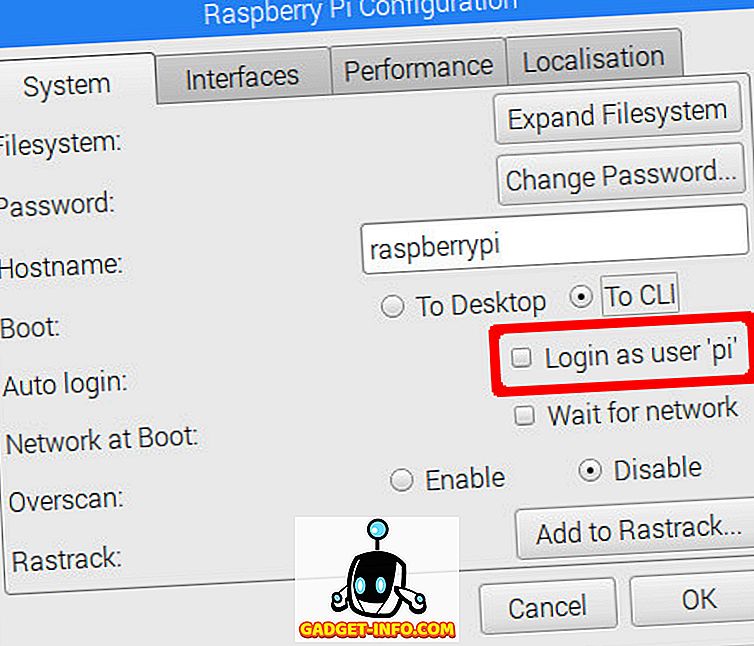

Otomatik Giriş'i kapat

Raspbian, şifre sormadan 'pi' kullanıcı kimlik bilgileriyle otomatik olarak oturum açmak üzere ayarlandı. Bu genel amaçlı bir aile masaüstü için uygun olabilir, ancak yönlendirici için tehlikeli olabilir. Bunu devre dışı bırakmak için, Raspbian masaüstünde, Menü> Tercihler> Raspberry Pi Yapılandırması'na gidin . Sistem sekmesinde, Otomatik giriş başlığının önünde, Kullanıcı olarak giriş yap 'pi' onay kutusunun işaretini kaldırın.

Aynı iletişim kutusunda, Önyükleme ayarını CLI'ye ayarlamanız da önerilir. Yönlendirici üzerinde bir GUI'ye ihtiyacımız olmadığı için bu, kaynakları koruyacaktır. Masaüstünü herhangi bir nedenle kullanmak istiyorsanız, kullanıcı adınızla giriş yapın ve grafiksel arayüzü açmak için startx komutunu çalıştırın.

Yaygın Sorunları Giderme

Arabirimler Yeniden Adlandırılmaya Devam Ediyor

Pi'nizde iki kablosuz arayüz kullanıyorsanız, bu çok yaygındır. Pi'nizi internete bağlamak için Ethernet kullanıyorsanız, bu bölümü güvenle göz ardı edebilirsiniz . Sorun, kablosuz arayüzlerin ( wlan0 ve wlan1 ) bazen bir yeniden başlatma işleminden sonra adlarını değiştirmesidir. Yani, dahili WiFi modülü wlan0, wlan1 olarak değiştirilir ve bunun tersi de geçerlidir. Bu elbette büyük bir sorundur, çünkü yapılandırma dosyalarımız için tutarlı bir isme sahip olmalarına güveniriz. Yeniden başlatmalar arasında tutarlı hale getirmenin yolu:

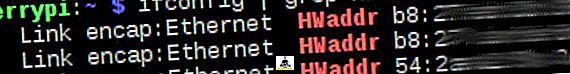

1. Arabirimlerinizin MAC adresini bulun. ifconfig | grep HWaddr komutunu çalıştırın. Ahududu ifconfig | grep HWaddr . Aşağıdakine benzer bir çıktı göreceksiniz:

Wlan0 ve wlan1 bölümlerinde 'HWaddr' sözcüğünün sağındaki metni not edin. Eth0 bölümünü güvenle yok sayabilirsiniz. Bunlar kablosuz arayüzlerinizin MAC adresleridir.

Hangi MAC adresinin hangi arayüze ait olduğundan emin değilseniz, USB WiFi donanım kilidini fişten çekin ve komutu tekrar çalıştırın. Şimdi gelen wlan arayüzü, dahili WiFi arayüzünüz, diğeri ise USB.

2. Favori metin editörünüzü kullanarak /etc/udev/rules.d/10-network.rules adlı yeni bir dosya oluşturun. Örneğin :

sudo nano /etc/udev/rules.d/10-network.rules

3. Bu dosyayı aşağıdaki metni girin. Xx: xx: xx: xx vb. Uygun MAC adresi ile değiştirin :

[sourcecode] # Yerleşik WiFi modülünü wlan0 olarak ayarlayın. Xx: xx: xx vb. İle değiştirin.

# yerleşik modülün MAC adresi

SUBSYSTEM == "net", EYLEM == "add", ATTR {adres} == "xx: xx: xx: xx: xx: xx", NAME = "wlan0"

# USB WiFi dongle'ı wlan1 olarak ayarlayın. Yy'yi değiştirin: yy: yy: yy vs.

# USB dongle MAC adresi

SUBSYSTEM == "net", EYLEM == "add", ATTR {adres} == "yy: yy: yy: yy: yy: yy", NAME = "wlan1" [/ sourcecode]

Dahili WiFi arabiriminin MAC adresinin wlan0'a ve USB WiFi'nin wlan1'e karşılık geldiğinden emin olun, çünkü bu kılavuzda takip ettiğimiz kuraldır .

4. Ahududu Pi'nizi yeniden başlatın. Arabirimleriniz şimdi doğru adla başlayacaktır.

Güvenlik Duvarı Yapılandırmasını Sıfırlama

Başka bir yaygın sorun da kötü yapılandırılmış bir güvenlik duvarıdır. Ağ yapılandırmanıza bağlı olarak, güvenlik duvarını doğru bulmadan önce birkaç deneme yapmanız gerekebilir. Herhangi bir noktada güvenlik duvarı yapılandırmasını bozmuş olabileceğinizi düşünüyorsanız, sıfırdan başlamak için aşağıdaki komutları çalıştırın:

sudo iptables - floş sudo iptables - tabure nat - yıkayınız sudo iptables --delete zinciri sudo iptables - tabure nat --delete zinciri

Bu, tüm güvenlik duvarı yapılandırmasını siler. Artık güvenlik duvarını sıfırdan yapılandırmaya başlayabilirsiniz. Memnun kaldığınızda, sudo iptables-save | sudo tee /etc/iptables/rules.v4 komutunu çalıştırın. sudo iptables-save | sudo tee /etc/iptables/rules.v4 yapılandırmayı kalıcı hale getirmek için.

Ahududu Pi'nizi Yönlendirici ve İçerik Filtresi Olarak Kullanma

Hepsi Ahududu Pi'nizi güçlü bir yönlendirici artı içerik filtresi proxy'sine dönüştürmekle ilgili. Kurulum için kullandığımız yapılandırma dosyalarını GitHub sayfamızda bulabilirsiniz. Bize nasıl çalıştığını bize bildirin. Bir şey beklendiği gibi çalışmazsa veya bir adım çok kafa karıştırıcı geliyorsa, aşağıdaki yorumlar bölümünde bize bir soru sormaktan çekinmeyin.